Other parts of this series:

地銀協月報2020.3月号掲載記事のご紹介(全3回)

第2回:

特集 金融機関のサイバーセキュリティ対策 サイバー攻撃の現状と対応策について

貴行の経営者は有事のワーストシナリオを回答できるだろうか

貴行の経営者は組織の重要システムをリストアップできるだろうか?また、有事のワーストシナリオは何であるかを答えることができるだろうか?サイバー攻撃者がどのような手段で貴行のセキュリティ上の欠陥を発見し、何を目的に侵害してくるのかについて、経営者は理解する必要がある。そのためには、まず貴行の脆弱性を知り、攻撃者の視点の疑似攻撃を行い、訓練による有事対応能力の維持・向上が効果的だ。

金融分野のサイバーセキュリティレポートのうち、“実態把握や対話等を通じた各金融機関のサイバー対策の強化、脆弱性診断・TLPT や演習等を通じたサイバー対策の実効性向上に取り組む”との記載をもとに、「脆弱性」「TLPT」「演習」の3つのキーワードに関する要点を述べたい。

⑴「脆弱性」管理

脆弱性はソフトウェアやシステム上の欠陥を指す。攻撃者にとっては侵入口を見つけたようなもので、攻撃リスクが高い穴(セキュリティホール)は早期に潰し込みをしておく必要がある。サイバー攻撃の第一段階は脆弱性を足がかりにシステムへの潜入を開始する。ひとたび潜入を許すと、攻撃は徐々に次の段階へと進行してしまうため、脆弱性は実効性のあるサイバー対策として、早急に対応すべき領域の1つである。

OS やソフトウェア製品等の脆弱性は公表されており、修正のためのパッチが提供されているが、その頻度・量・種類が多く、毎月、数百から数千が報告されている。脆弱性管理とは、自社のシステム構成・仕様に関する情報を定期的に収集・管理し、自社に該当する脆弱性の優先度を評価した上で、速やかにセキュリティパッチあるいはOS・ソフトウェアのバージョンを適用するプロセスの運用であるが、先の日本銀行の調査結果では、4割近い金融機関が未対応であることが示されている(図表3)。

また外部の専門家を活用した技術対策の実効性検証も、前回調査時の約3割から向上したとはいえ、41.8%(約168社)の実施に留まっていた(図表4)。

日頃セキュリティ対策を行っている認識でも、日々発見される脆弱性のうち、たまたま自社に影響するものを見逃し、重要なセキュリティパッチの適用が行われずに放置されていた、あるいはメンテナンス時に適切でない設定を行っていた等の運用上のリスクは常に存在するものだ。

侵入されていることに気づかないケースや、顧客の指摘で被害に遭っていることが判明するケースも多く、脆弱性による影響があるのかないのか、自組織のリスク管理が適切に機能しているか等、経営層として検証しておくことが重要であり、定期的な外部専門家の活用が推奨される(図表5、6)。

⑵「脆弱性」診断や検査および「TLPT」

先の日本銀行の調査結果によると、脆弱性診断やシステムへの攻撃(侵入・破壊・サービス停止等)試行等による検査について、17.7%(約71社)が「定期的かつシステム導入・更改時に実施」と回答し、36.3%(約146社)が「何らかの形で実施」と回答したが、合わせて5割程と、前回調査時と同水準であり、脆弱性の診断、検査実施には改善が見られなかった(図表7)。

TLPT(Threat-Led Penetration Test:脅威ベースのペネトレーションテスト)は、「レッドチームテスト」あるいは「高度な攻撃者シミュレーション」等とも呼ばれ、犯人目線で、組織固有のリスクを分析したうえで、様々な手口を用いる擬似攻撃である。実効的なサイバー対策のために、極めて有効なテストであるが、実施済みの金融機関は、上記の脆弱性診断やシステムへの攻撃試行等による検査を実施した金融機関の19.8%(約42社)となり、その数は調査対象全体(402社)の約1割にとどまっていた(図表8)。

自組織の最悪の被害を予見するためにも、TLPT の実施は有用である。TLPT の実施は、ごく限られた実施側メンバー(CISO 等)のみが事前に知ることができる。システム担当役員等にも事前に知らせることなくテストを実施し、現場の実行動や対応を観測する。演習結果から、日頃の運用についてシステム担当役員に自信をつけてもらうことができ、対策の過不足や強化すべき箇所の洗い出しで、組織固有の実行計画の具体化につながる。

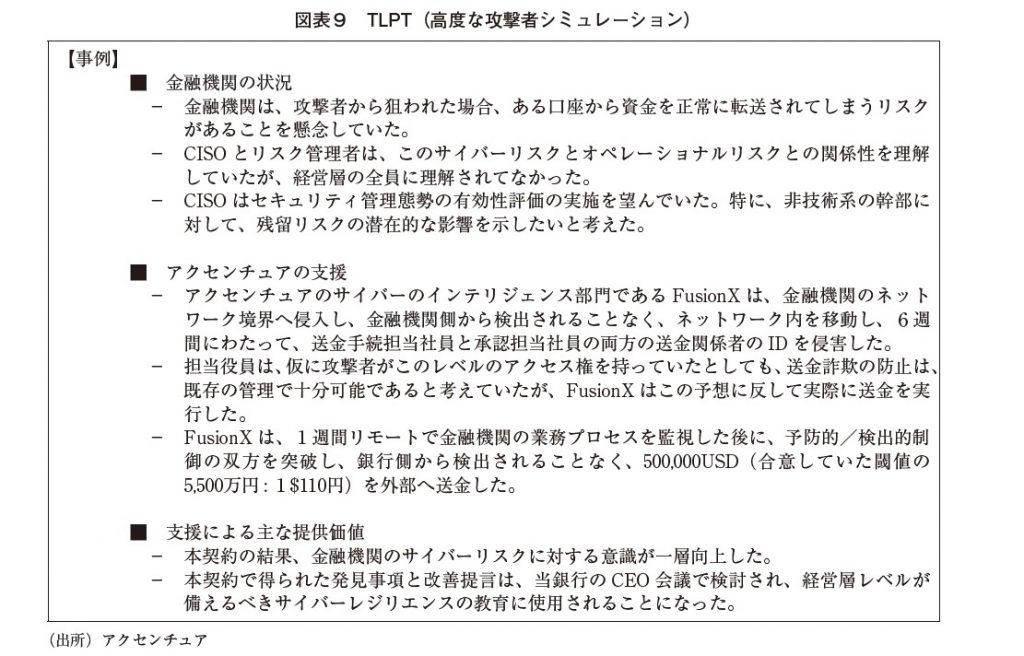

なお、TLPT の実施範囲には幅がある。実際のサイバー攻撃を再現できるハッキング側のテスターの技術力や、攻撃の目的設定により、得られる結果は異なる。アクセンチュアでは、FusionX チームが大手金融機関をはじめとする多くのお客様に疑似攻撃を実施している。過去の疑似攻撃で攻撃が不成立に終わったケースはなく、演習結果がリアルな事実として経営層へもたらされると、危機感とともにサイバーセキュリティ管理に対するモチベーションが向上する(図表9)。

⑶「訓練」

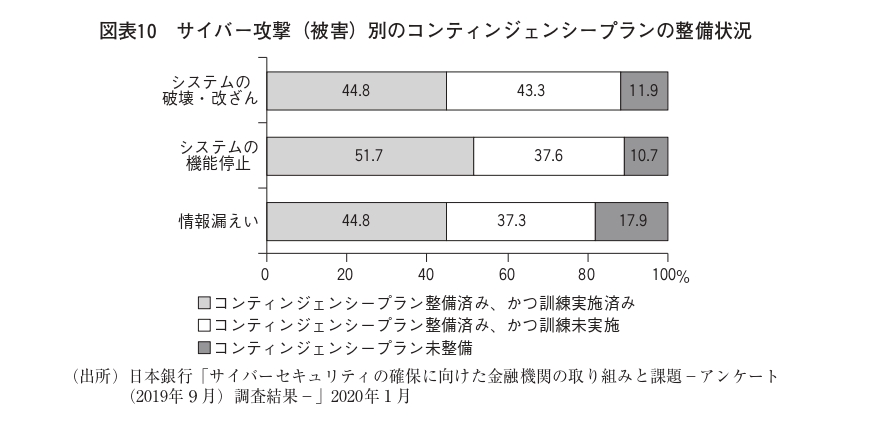

日本銀行の調査結果によると、システムの破壊・改ざん、システムの機能停止、情報漏えい等のサイバー被害に対して、コンティンジェンシープランを整備している約8割のうち、約4割は「訓練未実施」であった(図表10)。サイバー攻撃を受けた有事に適切な行動・対応をするためには、平時の訓練が必須であり、東京オリ・パラまでに実施が徹底されることが期待される。コンティンジェンシープランには、重要インフラサービス障害発生時の初動対応(緊急時対応)の方針等が定められており、有事の実効性確保には、事前の組織体制の整備、対応要員のスキルアップ等を目的とした定期的な演習・訓練が必須である。合同での演習・訓練には、内閣サイバーセキュリティセンターが主催する「分野横断的演習」や、金融庁主催のDelta Wall、金融ISAC 主催の演習機会も活用可能である。

東京オリ・パラまでに、経営層の強いリーダーシップのもと、サイバーセキュリティ管理態勢を基礎に、取組みが遅延している脆弱性管理・検証や、脆弱性診断・TLPT そして訓練の定期的な実施により、実効性を向上させていくことが望まれる。実効性あるサイバーセキュリティ対応とは、絶えず進化する新たな脅威を把握・分析したうえでの自組織のアクションにある。

*詳しくは地銀協月報2020.3月号P2~P13をご覧ください